دانلود با لینک مستقیم و پر سرعت .

شبکهٔ رایانهای (که اغلب به طور خلاصه به آن شبکه گفته میشود) گروهی از رایانهها و دستگاههایی است که توسط کانالهای ارتباطی به هم متصل شدهاند. شبکه رایانهای باعث تسهیل ارتباطات میان کاربران شده و اجازه میدهد کاربران منابع خود را به اشتراک بگذارند.

شبکههای رایانهای را میتوان برای اهداف مختلف استفاده کرد:

- تسهیل ارتباطات: با استفاده از شبکه، افراد میتوانند به آسانی از طریق رایانامه (E-mail)، پیامرسانی فوری، اتاق گفتگو (Chat room)، تلفن، تلفن تصویری و ویدئو کنفرانس، ارتباط برقرار کنند.

- اشتراک گذاری سختافزارها: در یک محیط شبکهای، هر کامپیوتر در شبکه میتواند به منابع سختافزاری در شبکه دسترسی پیدا کرده و از آنها استفاده کند؛ مانند چاپ یک سند به وسیله چاپگری که در شبکه به اشتراک گذاشته شدهاست.

- اشتراک گذاری پروندهها، دادهها و اطلاعات: در یک محیط شبکهای، هر کاربر مجاز میتواند به دادهها و اطلاعاتی که بر روی رایانههای دیگر موجود در شبکه، ذخیره شدهاست دسترسی پیدا کند. قابلیت دسترسی به دادهها و اطلاعات در دستگاههای ذخیرهسازی اشتراکی، از ویژگیهای مهم بسیاری از شبکههای است.

- اشتراک گذاری نرمافزارها: کاربرانی که به یک شبکه متصل اند، میتوانند برنامههای کاربردی موجود روی کامپیوترهای راه دور را اجرا کنند.

فهرست زیر، دستههای شبکههای رایانهای را نشان میدهد.

بر اساس نوع اتصال

شبکههای رایانهای را میتوان با توجه به تکنولوژی سختافزاری و یا نرمافزاری که برای اتصال دستگاههای افراد در شبکه استفاده میشود، دستهبندی کرد؛ مانند فیبر نوری، اترنت، شبکه محلی بیسیم، HomePNA، ارتباط خط نیرو یا G.hnn.

اترنت با استفاده از سیم کشی فیزیکی دستگاهها را به هم متصل میکند. دستگاههای مستقر معمول شامل هابها، سوئیچها، پلها و یا مسیریابها هستند.

تکنولوژی شبکه بیسیم برای اتصال دستگاهها، بدون استفاده از سیم کشی طراحی شدهاست. این دستگاهها از امواج رادیویی یا سیگنالهای مادون قرمز به عنوان رسانه انتقال استفاده میکنند.

فناوری ITU-T G.hn از سیم کشی موجود در منازل (کابل هممحور، خطوط تلفن و خطوط برق) برای ایجاد یک شبکه محلی پر سرعت (تا۱ گیگا بیت در ثانیه) استفاده میکند.

بر اساس تکنولوژی سیم کشی

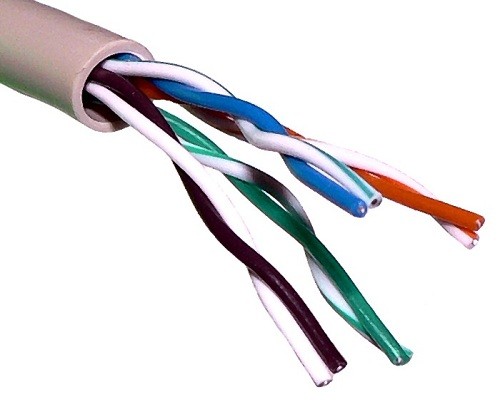

- زوج بههمتابیده: زوج بههمتابیده یکی از بهترین رسانههای مورد استفاده برای ارتباطات راه دور میباشد. سیمهای زوج بههمتابیده، سیم تلفن معمولی هستند که از دو سیم مسی عایق که دو به دو به هم پیچ خوردهاند درست شدهاند. از زوج بههمتابیده برای انتقال صدا و دادهها استفاده میشود. استفاده از دو سیم بههمتابیده به کاهش تداخل و القای الکترومغناطیسی کمک میکند. سرعت انتقال داده، دامنهای از ۲ میلیون بیت درهر ثانیه تا ۱۰۰ میلیون بیت در هر ثانیه، دارد.

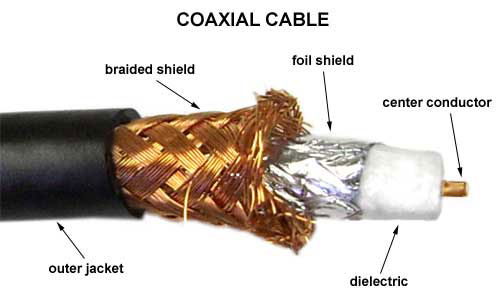

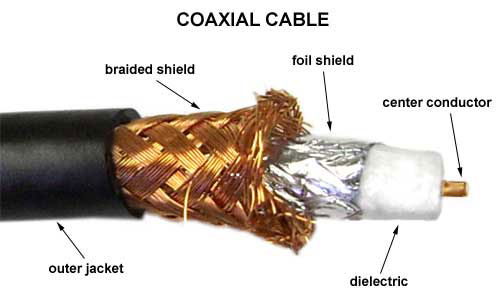

- کابل هممحور: کابل هممحور به طور گستردهای در سیستمهای تلویزیون کابلی، ساختمانهای اداری، و دیگر سایتهای کاری برای شبکههای محلی، استفاده میشود. کابلها یک رسانای داخلی دارند که توسط یک عایق منعطف محصور شدهاند، که روی این لایهٔ منعطف نیز توسط یک رسانای نازک برای انعطاف کابل، به هم بافته شدهاست. همهٔ این اجزا، در داخل عایق دیگری جاسازی شدهاند. لایه عایق به حداقل رساندن تداخل و اعوجاج کمک میکند. سرعت انتقال داده، دامنهای از ۲۰۰ میلیون تا بیش از ۵۰۰ میلیون بیت در هر ثانیه دارد.

- فیبر نوری: کابل فیبر نوری شامل یک یا چند رشته از الیاف شیشهای پیچیده شده در لایههای محافظ میباشد. این کابل میتواند نور را تا مسافتهای طولانی انتقال دهد. کابلهای فیبر نوری تحت تاثیر تابشهای الکترومغناطیسی قرار نمیگیرند. سرعت انتقال ممکن است به چند تریلیون بیت در ثانیه برسد.

بر اساس تکنولوژی بی سیم

- ریزموج (مایکروویو) زمینی: ریزموجهای زمینی از گیرندهها و فرستندههای زمینی استفاده میکنند. تجهیزات این تکنولوژی شبیه به دیشهای ماهوارهاست. مایکروویو زمینی از دامنههای کوتاه گیگاهرتز استفاده میکند، که این سبب میشود تمام ارتباطات به صورت دید خطی محدود باشد. فاصله بین ایستگاههای رله (تقویت سیگنال) حدود ۳۰ مایل است. آنتنهای ریزموج معمولاً در بالای ساختمانها، برجها، تپهها و قله کوه نصب میشوند.

- ماهوارههای ارتباطی: ماهوارهها از ریزموجهای رادیویی که توسط جو زمین منحرف نمیشوند، به عنوان رسانه مخابراتی خود استفاده میکنند.

ماهوارهها در فضا مستقر هستند؛ به طور معمول ۲۲۰۰۰ مایل (برای ماهوارههای geosynchronous) بالاتر از خط استوا. این سیستمهای در حال چرخش به دور زمین، قادر به دریافت و رله صدا، دادهها و سیگنالهای تلویزیونی هستند.

- تلفن همراه و سیستمهای پی سی اس: تلفن همراه و سیستمهای پی سی اس از چندین فناوری ارتباطات رادیویی استفاده میکنند. این سیستمها به مناطق مختلف جغرافیایی تقسیم شدهاند. هر منطقه دارای فرستندههای کم قدرت و یا دستگاههای رله رادیویی آنتن برای تقویت تماسها از یک منطقه به منطقه بعدی است.

- شبکههای محلی بی سیم: شبکه محلی بی سیم از یک تکنولوژی رادیویی فرکانس بالا (مشابه سلول دیجیتالی) و یک تکنولوژی رادیویی فرکانس پایین استفاده میکند. شبکههای محلی بی سیم از تکنولوژِی طیف گسترده، برای برقراری ارتباط میان دستگاههای متعدد در یک منطقه محدود، استفاده میکنند. نمونهای از استاندارد تکنولوژی بی سیم موج رادیویی، IEEE است.

- ارتباطات فروسرخ: ارتباط فروسرخ، سیگنالهای بین دستگاهها را در فواصل کوچک (کمتراز ۱۰ متر) به صورت همتا به همتا (رو در رو) انتقال میدهد؛ در خط انتقال نباید هیچ گونه شی ای قرار داشته باشد.

بر اساس اندازه

ممکن است شبکههای رایانهای بر اساس اندازه یا گستردگی ناحیهای که شبکه پوشش میدهد طبقهبندی شوند. برای نمونه «شبکه شخصی» (PAN)، «شبکه محلی» (LAN)، «شبکه دانشگاهی» (CAN)، «شبکه کلانشهری» (MAN) یا «شبکه گسترده» (WAN).

بر اساس لایه شبکه

ممکن است شبکههای رایانهای مطابق مدلهای مرجع پایهای که در صنعت به عنوان استاندارد شناخته میشوند مانند «مدل مرجع ۷ لایه OSI» و «مدل ۴ لایه TCP/IP»، بر اساس نوع «لایه شبکه» ای که در آن عمل میکنند طبقهبندی شوند.

بر اساس معماری کاربری

ممکن است شبکههای رایانهای بر اساس معماری کاربری که بین اعضای شبکه وجود دارد طبقهبندی شود، برای نمونه معماریهای Active Networking، «مشتری-خدمتگذار» (Client-Server) و «همتا به همتا» Peer-to-Peer (گروه کاری).

بر اساس همبندی (توپولوژی)

ممکن است شبکههای رایانهای بر اساس نوع همبندی شبکه طبقهبندی شوند مانند: «شبکه باس» (Bus)، «شبکه ستاره» ((Star، «شبکه حلقهای» (Ring)، «شبکه توری» (Mesh)، «شبکه ستاره-باس» (Star-Bus)، «شبکه درختی» (Tree) یا «شبکه سلسله مراتبی» (Hierarchical) و ترکیبی و غیره.

همبندی شبکه را میتوان بر اساس نظم هندسی ترتیب داد. همبندیهای شبکه طرحهای منطقی شبکه هستند. واژه منطقی در اینجا بسیار پرمعنی است. این واژه به این معنی است که همبندی شبکه به طرح فیزیکی شبکه بستگی ندارد. مهم نیست که رایانهها در یک شبکه به صورت خطی پشت سر هم قرار گرفته باشند، ولی زمانیکه از طریق یک «هاب» به یکدیگر متصل شده باشند تشکیل همبندی ستاره میکنند نه باس؛ و این عامل مهمی است که شبکهها در آن فرق میکنند، جنبه ظاهری و جنبه عملکردی.

بر اساس قرارداد

ممکن است شبکههای رایانهای بر اساس «قرارداد» ارتباطی طبقهبندی شوند.

تجهیزات شبکه مورد نیاز به 2 دسته زیر تقسیم بندی می شود:

تجهیزات غیر فعال شبکه (پسیو) : عملکرد این تجهیزات بدون نیاز به توان الکتریکی برق صورت می گیرد.

این تجهیزات عبارتند از : انواع کابل ،کانکتورها و اتصالات ، داکت یا کانال و انواع رک.

تجهیزات فعال شبکه (اکتیو): تجهیزاتی هستند که به جریان الکتریکی برق نیاز دارند.

این تجهیزات عبارتند از: کارت شبکه (NIC)، سوییچ (switch)، مسیریاب (Router)، دیوار آتش (Firewall)، مبدل فیبر نوری (Media Convertor)و پرینت سرور (Print server)

تجهیزات پسیو(غیر فعال)

کابل کواکسیال :

در سال های گذشته از کابل های کواکسیال برای ایجاد شبکه استفاده می شد که از یک کابل کواکسیال بزرگ به عنوان ستون فقرات و کابل های کواکسیال کوتاه در فواصل ۵ / ۲ متر به منظور ایستگاههای کاری استفاده می نماید .

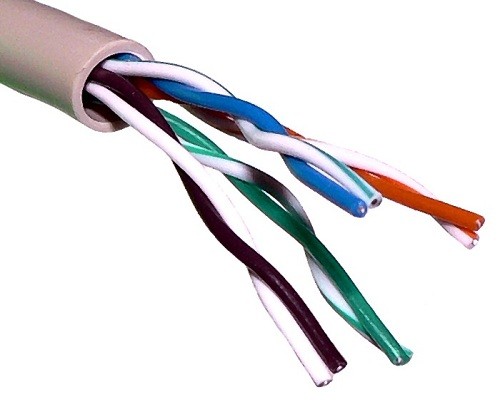

کابل های(Twisted Pair)

کابل Twisted Pair یکی از متداولترین کابل های استفاده شده در شبکه های مخابراتی و کامپیوتری است . از کابل های فوق ، علاوه بر شبکه های کامپیوتری در سیستم های تلفن نیز استفاده می گردد. شش نوع کابل شبکه متفاوت وجود داشته که می توان با توجه به نوع شبکه و اهداف مورد نظر از آنان استفاده نمود . کابل CAT1 تاCAT6 ، متداولترین این نوع کابل محسوب می گردد.

کابل فیبر نوری:

یکی از محیط های انتقال در شبکه های کامپیوتری، فیبر نوری است. فیبر نوری را هنگامی استفاده می کنیم که نیاز به ارتباط بین مسافت های بیش از 100 متر و پهنای باند زیاد داریم. در این فیبرها، نور در اثر انعکاسات کلی در فصل مشترک هسته(core) و غلاف (cladding)، انتشار پیدا خواهد کرد. منابع نوری در این نوع کابل ها، دیود لیزری و یا دیودهای ساطع کننده نور می باشند.

آنتن وایرلس (بیسیم) :

در مواردی که شبکه های وایرلس دچار افت سیگنال و کاهش سرعت به دلیل افزایش فاصله بین امواج فرستنده و گیرنده می شود، از آنتن وایرلس برای حل این مشکل استفاده می شود.

پچ پنل :

پچ پنل قطعه ای مستطیل شکل است که داخل رک قرار می گیرد و محل جمع آوری کابلها است.

رک شبکه :

گاهی اوقات تعداد سوئیچ ها و روتر های موجود در شبکه زیاد شده و به فضایی برای مراقبت و نگه داری از آنها نیازمندیم که به این فضا رک میگویند .رکها عموماً فلزی با درب شیشه ای هستند و به دو صورت دیواری و ایستاده وجود دارد که بسته به نیاز شبکه در ابعاد مختلفی موجود می باشند. مثلاً برای شبکه های کوچک از رک 5یا 6 یونیت استفاده می شود.

تجهیزات اکتیو (فعال)

کارت شبکه (Network Interface Card)

کارت شبکه، یکی از مهمترین عناصر سخت افزاری در زمان پیاده سازی یک شبکه کامپیوتری است. هر کامپیوتر موجود در شبکه ( سرویس گیرندگان و سرویس دهندگان )، نیازمند استفاده از یک کارت شبکه است. کارت شبکه، ارتباط بین کامپیوتر و محیط انتقال ( نظیر کابل ها ی مسی و یا فیبر نوری ) را فراهم می نماید. اکثر مادربردهای جدیدی که از آنان در کامپیوترهای شخصی استفاده می گردد ، دارای یک اینترفیس شبکه ای onboard می باشند. کامپیوترهای قدیمی و یا کامپیوترهای جدیدی که دارای اینترفیس شبکه ای onboard نمی باشند، در زمان اتصال به شبکه، می بایست بر روی آنان یک کارت شبکه نصب گردد. کارت شبکه جهت اتصال کامپیوتر به شبکه محلی در سرعت های 100،10و1000 مگا بیت بر ثانیه بکار میرود.

هر کارت شبکه دارای یک آدرس فیزیکی (MAC) است. آدرس فوق یک عدد شش بایتی بوده که سه بایت اول آن مشخص کننده سازنده کارت شبکه و سه بایت دوم، شماره سریال کارت شبکه است

کارت های شبکه به دو دسته کابلی و وایرلس تقسیم می شوند که هرکدام مزایا و معایبی دارند. کارت شبکه های وایرلس به 2 گروه اینترنال و اکسترنال ( قابل حمل) تقسیم می شوند.

اکسس پوینت :

همانطور که در یک شبکه کابلی برای برقراری ارتباط بین کامپیوتر ها به یک سوئیچ شبکه نیاز داریم در شبکه های وایرلس نیز به یک سخت افزار برای برقراری ارتباط بین کامیوتر ها احتیاج داریم که به آن اکسس پوینت می گویند در واقع اکسس پوینت در شبکه های وایرلس همان کاری را انجام میدهد که سوئیچ در شبکه های کابلی بر عهده دارد.

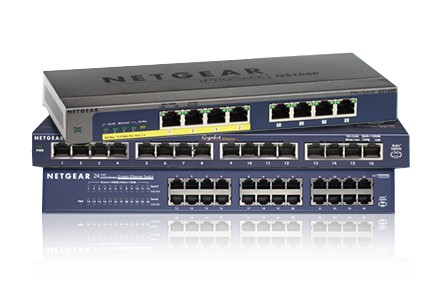

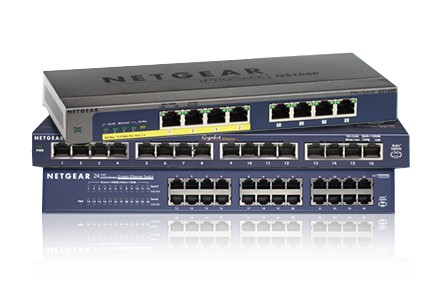

سوئیچ شبکه:

سوئیچ شبکه یکی از عناصر اصلی و مهم در شبکه های کامپیوتری است . با استفاده از سوئیچ ، چندین کاربر قادر به ارسال اطلاعات از طریق شبکه در یک لحظه خواهند بود. سرعت ارسال اطلاعات هر یک از کاربران بر سرعت دستیابی سایر کاربران شبکه تاثیر نخواهد گذاشت . سوئیچ همانند روتر که امکان ارتباط بین چندین شبکه را فراهم می نماید ، امکان ارتباط گره های متفاوت ( معمولا” کامپیوتر ) یک شبکه را مستقیما” با یکدیگر فراهم می نماید. شبکه ها و سوئیچ ها دارای انواع متفاوتی می باشند. سوئیچ هائی که برای هر یک از اتصالات موجود در یک شبکه داخلی استفاده می گردند ، سوئیچ های LAN نامیده می شوند. این نوع سوئیچ ها مجموعه ای از ارتباطات شبکه را بین صرفا” دو دستگاه که قصد ارتباط با یکدیگر را دارند ، در زمان مورد نظر ایجاد می نماید.

روتر :

روتر یکی از دستگاه های شبکه ای مهم و حیاتی است که از آن در شبکه های LAN و WAN استفاده می گردد . روترها تاکنون در مدل های متفاوت و با معماری مختلف طراحی ، تولید و عرضه شده اند . استفاده از روترها در شبکه به امری متداول تبدیل شده است . یکی از دلایل مهم گسترش استفاده از روتر ، ضرورت اتصال یک شبکه به چندین شبکه دیگر ( اینترنت و یا سایر سایت ها ی از راه دور ) در عصر حاضر است . نام در نظر گرفته شده برای روترها ، متناسب با کاری است که آنان انجام می دهند : ” ارسال داده از یک شبکه به شبکه ای دیگر ” در واقع هنگامی که یک شبکه بزرگ باشد و هر قسمت از آن دارای یک رنج آی پی متفاوت وجود داشته باشد از روتر استفاده می شود تا بین این قسمت ها ارتباط برقرار کند چون بدون وجود روتر این قسمت ها قادر به برقرای ارتباط با هم نمی باشند.

مودم :

امروزه کاربران اینترنت به روش ها ی مختلفی به اینترنت متصل می شوند اما یکی از راه های ساده و پرکاربرد برای اتصال به اینترنت استفاده از مودم هایADSL می باشد .

مزایای استفاده:

– کاربران میتوانند در هنگام اتصال به اینترنت از خط تلفن برای برقراری مکالمات تلفنی نیز استفاده کنند.

-سرعت این مودمها از مودمهای معمولی بسیار بالاتر است (2 مگابیت در ثانیه) در مقایسه با ۵۶ کیلوبیت در ثانیه .

– برای استفاده از مودمهای DSL لزومی به سیمکشی جدید نیست. این مودمها میتوانند از خط تلفن موجود کاربران استفاده کنند.